Sicher (Safety) und Ethernet.

Die Problematik.

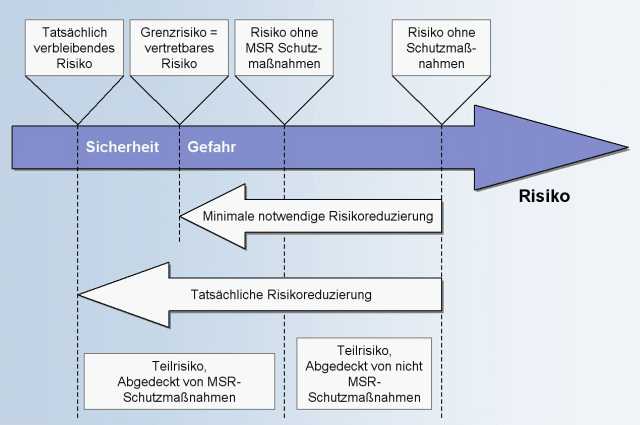

Eine Industrieanlage wie eine Prozessanlage oder Fertigungsanlage verbergen Gefahren und Unfallquellen. Es entsteht ein sicherheitstechnisches Risiko. Je mehr Personen, Umwelt oder Sachwerte durch die Gefahren betroffen sind, desto mehr Massnahmen muessen eingesetzt werden um das Risiko zu minimieren.

Diese Gefahren zu beherrschen oder auf ein vertretbares Minimum zu Beschraenken ist Ziel einer Schutzeinrichtung.

Vorrangig werden somit Schutzeinrichtungen vorgesehen zum einen zur Verhinderung von Ereignissen oder Anlagenzustaende, die zu Personenschaeden oder Umweltschaeden fuehren koennen oder zur Verhinderung von Sachschaeden an Anlagen oder Maschinen, die zu einem Produktionsausfall oder Wertverlust fuehren.

Das Risiko.

Das Risiko einer Industrieanlage ist auf ein vertretbares Mass zu reduzieren.

Schutzmassnahmen koennen sowohl, die sichere Auslegung der Anlage, die verfahrenstechnische Sicherheit, primaere Schutzmassnahmen wie Schutzmauern oder Sicherheitsventile, administrative Massnahmen und vor allem Schutzmassnahmen der MSR-Technik wie Sicherheitssteuerungen, sein.

Die Normierung.

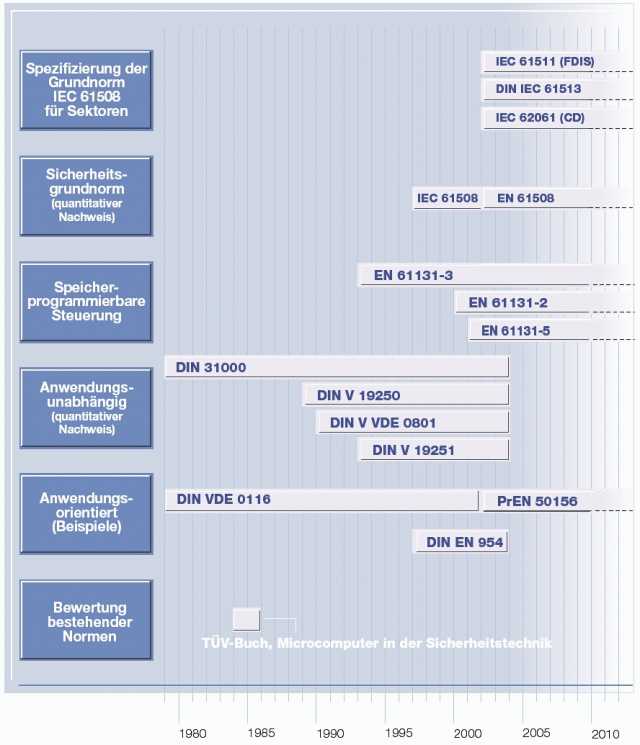

Seit ca. 100 Jahren entstehen verschiedenste Vorschriften und Normen entsprechend der Entwicklung der Technik. Eine der bekanntesten Sicherheitsnormen ist die DIN VDE 0116, "Elektrische Ausruestung von Feuerungsanlagen" zukuenftig EN 50156. In dieser wurden konkrete Aussagen ueber die Ausfuehrung und das Verhalten von Brennersteuerungen fuer Gas- und Oelbrenner gemacht. Hierauf bezogen sich auch die TRD (Technische Regeln fuer Dampfkessel).

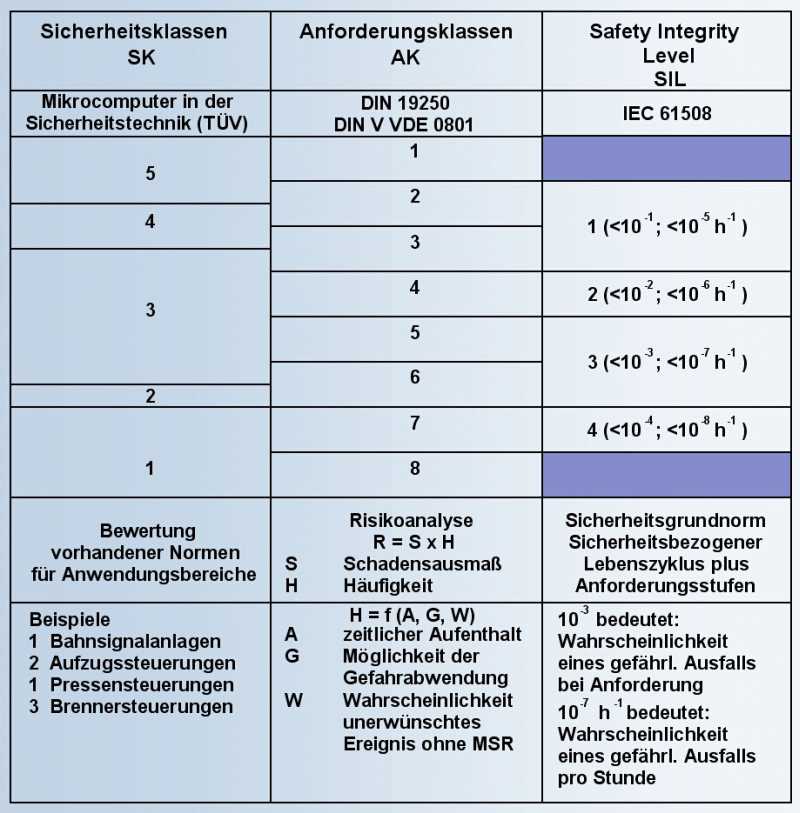

Der TUV Rheinland und TUV Bayern brachten im Jahr 1984 das Buch "Mikrocomputer in der Sicherheitstechnik" wegen des zunehmenden Einsatzes von Mikrocomputern in sicherheitsgerichteten Systemen heraus. Die bis dahin bestehenden Normen wurden hinsichtlich der Schaerfe ihrer Anforderungen in 5 Sicherheitsklassen (SK) eingeteilt und Massnahmen fuer den Einsatz von Mikrocomputern in der Sicherheitstechnik vorgestellt. Die Sicherheitsklasse 1 war die hoechste und die Sicherheitsklasse 5 die niedrigste Anforderungsstufe. Diese anwendungsabhaengige Einteilung fuehrte dazu, dass z. B. Pressensteuerungen in Sicherheitsklasse 1 und Brennersteuerungen in Sicherheitsklasse 3 eingestuft wurden. Die Einteilung in Sicherheitsklassen entsprechend TUV-Buch ist heute bedeutungslos und wurde auch nicht in eine Norm uebernommen.

Die DIN V 19250 "Grundlegende Sicherheitsbetrachtungen fuer MSR-Schutzeinrichtungen" erschien im Jahre 1990 und beschreibt Verfahren zu einer anwendungsunabhaengigen Klasseneinteilung basierend auf einer grundsaetzlichen Risikobetrachtung nach DIN 31000 (Allgemeine Leitsaetze fuer das sicherheitsgerichtete Gestalten technischer Erzeugnisse). Dies ergab eine Einteilung in 8 Anforderungsklassen (AK) wobei die AK 8 die mit den hoechsten Anforderungen und die AK 1 die mit den niedrigsten Anforderungen ist. Diese Norm wurde ergaenzt mit DIN V VDE 0801 "Grundsaetze fuer Rechner in Systemen mit Sicherheitsaufgaben" in der moegliche Massnahmen in sicheren Rechnersystemen entsprechend den Anforderungsklassen beschrieben sind.

Mit einer Zertifizierung eines Systems nach DIN V 19250 und DIN V VDE 0801 war somit der qualitative Nachweis des Systems erbracht.

Die mittlerweile europaweit veroeffentlichte Sicherheitsgrundnorm IEC 61508 soll den fehlenden quantitativen Nachweis (Abschaetzung des Restrisikos) bringen.

Die Sicherheitsgrundnorm IEC 61508 wurde im August 2002 als EN 61508 veroeffentlicht. Diese Norm wird z. Zt. durch die DKE in das deutsche Normenwerk als DIN EN 61508 (VDE 0803) uebernommen. Alle widerspruechlichen nationalen CENELEC oder CEN Normen muessen bis zum August 2004 zurueckgezogen werden.

Zusammen mit der IEC 61131-2 ist die IEC 61508 die Basis fuer den Hersteller und fuer die Zertifizierung von sicherheitsgerichteten elektrischen/elektronischen oder programmierbaren elektronischen Systemen (E/E/PES).

Auf Basis der Sicherheitsgrundnorm IEC 61508 sind z. Zt. anwendungsspezifische Normen in Ausarbeitung, wie z. B. die IEC 61511 (Anwendung von IEC 61508 in der Prozessindustrie), IEC 61513 (Nuklearindustrie) und IEC 62061 (Fertigungsindustrie).

Diese fuer Planer und Betreiber wichtigen Anwendungsnormen werden als z.B. EN 61511 bzw. DIN EN 61511 auch in das Europaeische und deutsche Normenwerk uebernommen.

Dabei wird unterschieden in Systeme mit Betrieb im Anforderungsmodus (Schutzsysteme aehnlich VDI/VDE Richtlinie 2180) und Systeme mit Betrieb im ununterbrochenen Anforderungsmodus (kontinuierliche arbeitende Systeme, die den Prozess steuern und regeln).

An Stelle der 8 Anforderungsklassen der DIN V 19250 treten bei der IEC 61508 die sicherheitsbezogenen Anforderungsstufen SIL (Safety Integrity Levels) 1...4. Die Abschaetzung des Risikos zur Bestimmung von AK oder SIL wird ueber einen Risikograph mit den gleichen Kriterien vorgenommen. Fuer jede Stufe des SIL ist eine Versagenswahrscheinlichkeit als PFH (Probability of Failure per Hour, Wahrscheinlichkeit des gefaehrlichen Versagens pro Stunde) oder PFD (Probability of Failure on Demand, Wahrscheinlichkeit des gefaehrlichen Versagens bei Anforderung) definiert. Er wird fuer jeden sicherheitsgerichteten Kreis (Loop, d. h. vom Sensor ueber die Steuerungseinheit bis zum Stellglied) festgelegt und ist nachzuweisen.

Die Wahrscheinlichkeit eines gefaehrlichen Ausfalls wird fuer die einzelnen Baugruppen/Kanaele einer PES mit Hilfe von Fehlerbaumanalysen und Markov'schen Modellen bestimmt. Diese Fehlerbetrachtungen sind auch die Grundlagen fuer die Zertifizierung einer sicherheitsgerichteten PES bei einer unabhaengigen Pruefstelle wie z. B. TUV und BIA.

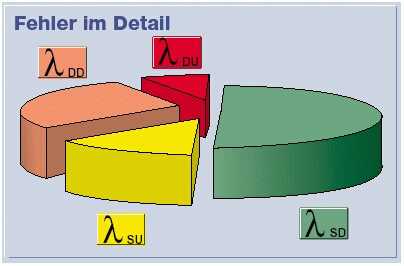

Basis fuer die Fehlerbetrachtung ist die Definition der verschiedenen Fehlerarten.

Ein entdeckter und ungefaehrlicher Fehler (Lambda SD safe detected failure rate), ein unentdeckter und ungefaehrlicher Fehler (Lambda SU safe undetected failure rate) sowie ein entdeckter und gefaehrlicher Fehler (Lambda DD dangerous detected failure rate) sind unproblematisch.

Die unentdeckten und gefaehrlichen Fehler (Lambda DU dangerous undetected failure rate) sind die problematischen und muessen auf ein vertretbares Restrisiko gesenkt werden.

Die Problematik liegt vor allem im Sensor- und Aktorkreis. Es gibt leider (noch) keine ausreichend statistische Aussagen ueber das Fehlerverhalten dieser Elemente - aehnlich den Ausfallraten von elektronischen Bauelementen. Diese Tatsache ist auch in der IEC 61508 beruecksichtigt. Untersuchungen haben gezeigt, dass die Logikeinheit zu 15 %, die Sensoren mit 35 % und die Ausgangsschaltelemente mit 50 % an der Wahrscheinlichkeit eines gefaehrlichen Ausfalls eines Abschaltkreises beteiligt sind. Trifft dies im Einzelfall zu, dann muss der Versagenssollwert bei SIL 3 fuer eine Logikeinheit kleiner gleich 1,5 x 10-8 h-1 sein.

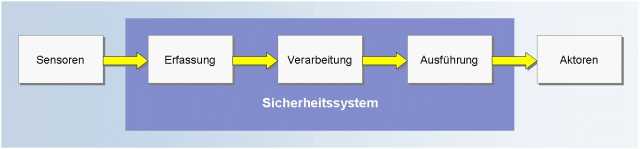

Ein sicherheitsgerichteter Mess- und Steuerkreis (Safety Loop) besteht aus den Sensoren, der Uebertragung zur sicherheitsgerichteten Erfassung, der sicherheitsgerichteten Kommunikation zur Verarbeitung, danach der sicherheitsgerichteten Kommunikation zur Ausfuehrung und der Uebertragung zu den Aktoren.

Wie man aus dem Modell erkennen kann, ist ein wesentlicher Anteil des Sicherheitssystems die sicherheitsgerichteten Kommunikation.

Dieser Kommunikation wird zukuenftig immer mehr Gewichtung im Sicherheitssystem zugesprochen. Durch Dezentralisierung einer Anlagenautomatisierung koennen enorme Einsparungen in der Verdrahtung und Platzbedarf erzielt werden.

Wie jeder Teil des Sicherheitssystems muss auch die sicherheitsgerichteten Kommunikation die entsprechenden Sicherheitsnormen erfuellen.

Die Fehlerbeherrschung.

Bei der sicherheitsgerichteten Uebertragung von Nachrichten kann man sich auf die bereits fuer Feldbustechnologie ausgehenden Definitionen und Normierungen auch fuer "Industrielles Ethernet" als Kommunikationsbasis anlehnen.

In der NAMUR Empfehlung NE 31 und der VDI/VDE Richtlinie 2180 wird die hardwaremaessige Trennung zwischen den sicherheitsrelevanten und den nicht sicherheitsrelevanten Einrichtungen gefordert. Jedoch bei Bus- und Netzwerktechnologien werden die gemeinsame Nutzung von Schutzfunktionen und Betriebsfunktionen erlaubt. Es ist jedoch dort auf die eindeutige Trennung auf der Protokollebene zu achten.

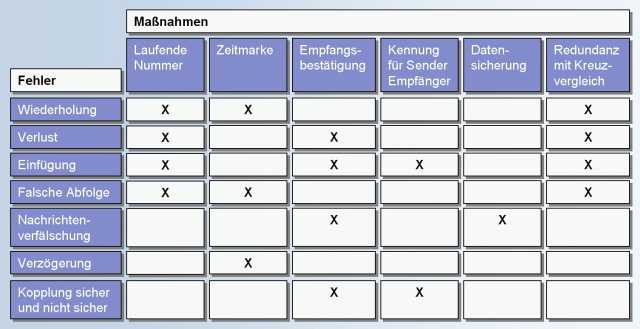

Entsprechend der NAMUR Empfehlung NE 97 muessen bei Sicherheitsbussen folgende "Fehler innerhalb der Fehlertoleranzzeit erkannt werden und eine bestimmungsgemaesse sicherheitsgerichtete Reaktion eingeleitet werden":

- Adressverfaelschung- Wiederholung

- Verlust

- Einfuegung

- Falsche Abfolge

- Verfaelschung der Information

- Verzoegerung

Ebenso beschreibt der FAET Schlussentwurf moegliche Fehler eines "Bussystems fuer die Uebertragung sicherheitsrelevanter Nachrichten". Weiter werden in dem Vorschlag einzelne Massnahmen definiert, um die entsprechenden Fehler auszuschliessen.

Bei einer sicherheitsgerichteten Datenuebertragung sind jedoch nicht funktionale Anforderungen und qualitative Massnahmen zu betrachten, sonder auch quantitative Nachweise zu erbringen.

Ursachen die zu Uebertragungsfehler fuehren sind zu beachten, Fehlerbeherrschungsmassnahmen Fehlererkennung und Fehlerkorrektur muessen durchgefuehrt werde. Entsprechende Restfehlerwahrscheinlichkeiten sind nachzuweisen. In der IEC 61508 werden Gesamtausfallwahrscheinlichkeiten nach einem quantitativen Modell betrachtet.

Dabei werden als Faustregel 1% der Wahrscheinlichkeit des Versagens der vorgesehenen Sicherheitsfunktion dem Bussystem zugesprochen. Das heisst bei einer Anwendung nach IEC 61508 welche die Anforderungsstufe SIL 3 erfuellen soll, muss der Versagenssollwert des Bussystems kleiner gleich 1 x 10-9 h-1 sein (1 % von 1 x 10-7 h-1).

Das Bussystem muss verschiedene Massnahmen zur Fehlervermeidung alle Fehlerarten abdecken und in Summe eine Restfehlerwahrscheinlichkeit kleiner gleich 1 x 10-9 h-1 haben. Als Beispiel einer Massnahme gegen eine Nachrichtenverfaelschung sei eine Bildung eines CRC mit 32 Pruefbits genannt, welche eine Restfehlerwahrscheinlichkeit von kleiner gleich 2,23 x 10-10 h-1 bei maximal einer Sendung pro ms hat.

Ethernet zur sicherheitsgerichteten Uebertragung.

Problematik bei Ethernet.

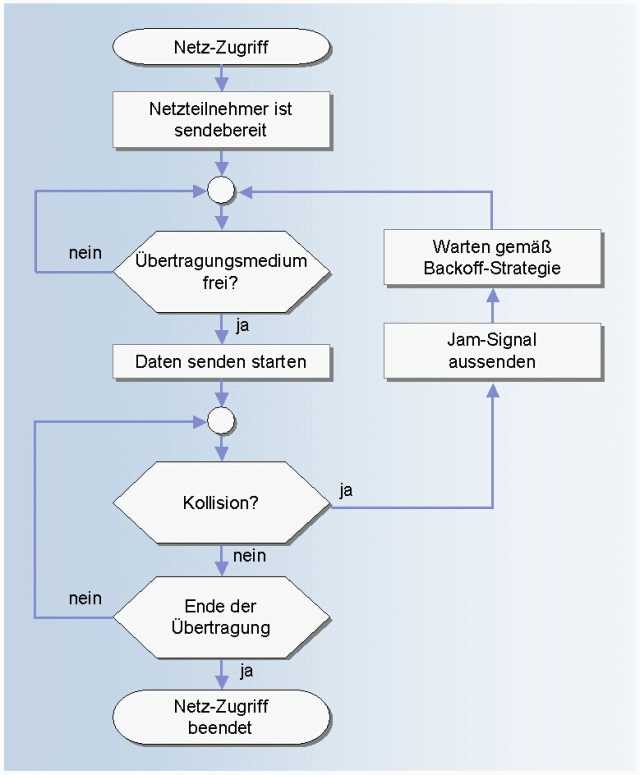

CSMA/CD Zugriffsverfahren basiert auf einem mit Kollisionen behafteten Segment. Dadurch koennen keine definierten Aussagen zu Laufzeiten gemacht werden.

Innerhalb einer Kollisionsdomaene kann somit keine deterministische oder zeitfolgerichtige Uebertragung mit Ethernet erfolgen. Fuer die geforderte Fehlerbeherrschung einer sicherheitsgerichteten Uebertragung muessen jedoch Massnahmen getroffen werden welche im Wiederspruch zu den Einschraenkungen in einer Kollisionsdomaene im Ethernet stehen.

Je nach Anwendung werden unterschiedliche Reaktionszeiten und somit auch entsprechende Sicherheitszeiten gefordert. Das geht hin bis zu Echtzeitfaehigkeit des Ethernetnetzwerkes.

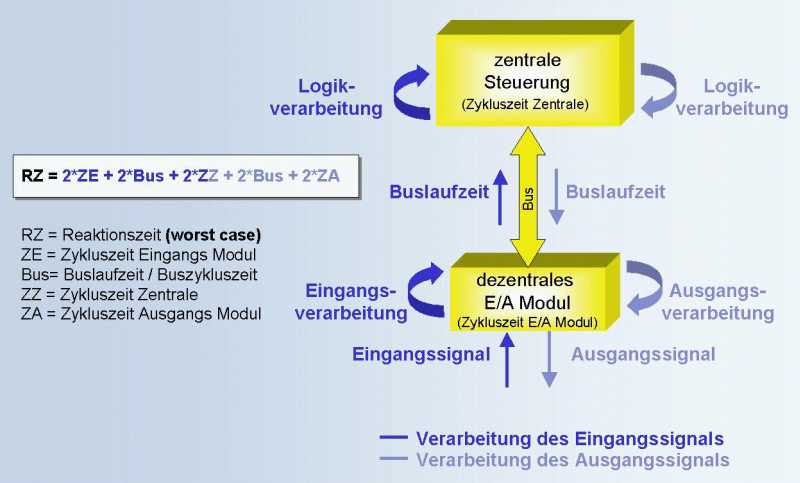

Die Reaktionszeit setzt sich bei dezentralen Systemen aus der Zykluszeit der verarbeitenden Steuerung und entsprechende Buszykluszeiten zusammen. Bei einer Berechnung der schlechtmoeglichsten Reaktionszeit (worst case) eines dezentralen Systems geht die Buslaufzeit mit Faktor 4 ein. Dies macht die Forderung nach einem schnellen Buskonzept deutlich.

Anwendungen wie Pressesteuerungen fordern Reaktionszeiten von maximal 20 ms. Das Sicherheitssystem muss nun sicherstellen, dass innerhalb dieser Zeit auch bei Kollisionen auf dem Netzwerk eine sicherheitsgerichtete Abarbeitung inklusive sicherheitsgerichtete Uebertragung gewaehrleistet wird. Weiter muessen alle fehlerbeherrschenden Massnahmen parallel beruecksichtigt werden.

Geswitchte fullduplex Ethernetnetzwerke koennen bereits diese hohen Anforderungen erfuellen.

Andere Anwendungen bei denen Sicherheit und ein hoher Grad an Kommunikation gefordert ist sind Pipelines. Dort werden beispielsweise Reaktionszeiten im Sekundenbereich akzeptiert. Es ist zu erkennen, dass diese Anforderung ein Ethernetnetzwerke mit mittlerer und hoher Netzlast realisieren kann.

Bei allen diesen Betrachtungen muss festgestellt werden, dass es sich niemals um eine Schmaelerung oder Verletzung der Sicherheitsanforderungen handelt. Das sicherheitsgerichtete Komplettsystem mit entsprechender Fehlerbeherrschung und Diagnose realisiert zu jeder Zeit uneingeschraenkt die Sicherheitsfunktion.

Bei den Betrachtungen geht es lediglich um eine Abschaetzung und Projektierung der Anlagenverfuegbarkeit.

Neben den harten Anforderungen entsprechende Reaktionszeiten zu erfuellen, muss sich das Bussystem bei sicherheitsgerichteter Uebertragung immer mehr der Forderung grosse Datenmengen zu uebertragen stellen. Fuer diese Anforderung ist Ethernet ebenfalls das geeignete Uebertragungsverfahren.

Die Loesungsansaetze.

Verschiedene Organisationen und Firmenzusammenschluesse arbeiten zur Zeit an Moeglichkeiten der sicherheitsgerichteten Datenuebertragung ueber Ethernet. Dazu gehoeren die IDA, welche in der unabhaengige Dachorganisation IAONA Mitglied ist.

Weiter die Firma Rockwell sowie die Organisation ODVA mit Ethernet IP (DeviceNet Safety) und die Firma Siemens mit der Organisation PNO mit ProfiNet (PROFISafe).

Es gibt bereits herstellerspezifische Loesungen fuer ein sicheres Ethernet.

Das Literaturverzeichnis.

IEC 61508, Part 1 bis 7;

FAET Fachausschuss Elektrotechnik, Schlussentwurf Bussysteme fuer die Uebertragung sicherheitsrelevanter Nachrichten;

NAMUR NE 97, Feldbus fuer Sicherungsaufgaben;

Reinert D., Schaefer M. (Hrsg.), Sichere Bussysteme fuer die Automation, Huethig;

Boercsoek J., Netzwerke im industriellen Einsatz, VDE Verlag;

Hirschmann Electronics GmbH & Co KG, Grundlagen Ethernet und TCP/IP.

Hier ein paar Links mit Informationen zu Safety und Risiko.

www.risknowlogy.com

Falls Sie uns eine E-Mail senden moechten:

Franz Handermann

Viehtrift 29

67346 Speyer

Germany